Что такое управление идентификацией и доступом?

Организация может иметь несколько систем, таких как Active Directory, SharePoint, Oracle, Outlook, Команды или просто веб-приложения, и они могут иметь сотни или тысячи сотрудников или внешних пользователей организации, которые могут получить доступ к этим системам. Управление учетными записями каждого пользователя и предоставление надлежащего доступа к их соответствующей системе называется Identity and Access Management (IAM).

Теперь представьте себе сохранение пользовательских данных, учетных данных входа и доступа к информации для каждого пользователя в каждой другой системе, которую использует организация. Этот процесс является скучным и утомительным для организации, так как им придется поддерживать учетные данные и доступ пользователей к информации отдельно к каждой системе. Этот подход является традиционным и по-прежнему используется некоторыми организациями.

Но когда пользователи растут день ото дня, обработка и управление ими становится трудной задачей и не может быть упущена. Основная проблема в этом традиционном подходе огромные инвестиции и много времени, чтобы настроить первоначально, а затем ускорить.

Как управление идентификацией решает эту проблему

Теперь представьте себе все учетные данные пользователей и управление доступом в одном центральном месте для всех приложений, которые используют пользователи организации. Теперь мы можем управлять пользователями централизованно в одной базе данных, которую наша система управления удостоверениями будет использовать для получения информации о каждом пользователе.

Теперь, поскольку они уже проверили себя с системой идентификации, все, что пользователь должен сделать, это просто сказать системе идентификации, кто они. И как только они проверены, они могут получить доступ ко всем приложениям. Одним из больших преимуществ этого подхода является то, что различные приложения не должны беспокоиться о подлинности пользователя и функциональности авторизации, потому что система управления удостоверениями заботится обо всем этом. Некоторые из наиболее часто используемых систем управления удостоверениями включают Microsoft Azure Active Directory, Microsoft Identity Managerи Oracle Identity Management.

Каковы основные преимущества для организаций в использовании систем управления идентификацией и доступом (IAM)?

- Улучшенная безопасность. Решения IAM помогают выявлять и смягчать риски безопасности. Существует никаких сомнений, предоставление сотрудникам или клиентам безопасный доступ в рамках организации может быть сложной задачей. Использование программного обеспечения для управления идентификацией защищает организации от всех видов кражи личных данных, таких как кредитное мошенничество.

- Простота использования. Основные функции IAM могут поступают в виде одного доступа, многофакторной аутентификации и управления доступом, или в качестве каталога для хранения данных идентификации и профиля. IAM упрощает процессы регистрации, регистрации и управления пользователями для владельцев приложений, конечных пользователей и системных администраторов.

- Производительность. IAM централизовывает и автоматизирует жизненный цикл управления удостоверениями и доступом, создавая автоматизированные рабочие процессы для сценариев, таких как переход на роль нового найма. Это может улучшить время обработки изменений доступа и идентификации и уменьшить количество ошибок.

- Снижение затрат на ИТ. Услуги IAM могут снизить эксплуатационные расходы. Использование федеративных служб идентификации означает, что вам больше не нужны локальные идентификаторы для внешнего использования; это упрощает администрирование приложений. Облачные службы IAM могут уменьшить потребность в покупке и обслуживании инфраструктуры на территории страны.

Одной из самых процветающих систем управления удостоверениями сегодня является активный каталог Microsoft Azure. Azure Active Directory обеспечивает безопасный и беспрепятственный доступ к облачным и внутриукремным приложениям. Кроме того, организациям нет необходимости управлять паролями. Их конечные пользователи могут войти один раз, чтобы получить доступ к Office 365 и тысячам других приложений. Давайте посмотрим, как работает управление идентификацией.

Обычно используемые протоколы систем управления удостоверениями

Эти протоколы

управления удостоверениями, известные как аутентификация, авторизация, бухгалтерский

учет или AAA, обеспечивают стандарты безопасности для упрощения управления доступом, помощи в соблюдении требований и создания единой системы обработки взаимодействий между пользователями и системами.

Протоколы

SAML. Протокол «Язык разметки утверждения безопасности» (SAML) чаще всего используется в системах, использующих метод управления доступом Single Sign-On (SSO). В SSO один набор учетных данных позволяет пользователям получить доступ к нескольким приложениям. Этот метод наиболее полезен, когда пользователи должны перемещаться между приложениями во время сеансов. Вместо того, чтобы требовать индивидуальных логинов для каждого приложения, SSO использует данные, уже аутентифицированные для сеанса, чтобы упростить переключение между приложениями. В результате повышения эффективности помогает предотвратить узкие места в процессе авторизации. Платформа Dotcom-Monitor поддерживает SSO с помощью SAML 2.0

OpenID. Как и SAML, OpenID используется для веб-приложений и может быть замечен на практике при взаимодействии с продуктами от Google и Yahoo! Реализация этого протокола менее сложна, чем реализация SAML, что делает его более доступным для различных приложений.

OAuth. Крупные клиентские платформы, такие как Facebook, Google и Twitter, полагаются на OAuth для подключения сторонних приложений с разрешения пользователей. OAuth работает, позволяя одобренным приложениям использовать учетные данные входа с одной службы или платформы для обеспечения доступа к дополнительным приложениям, не требуя отдельных логинов. Авторизация может быть предоставлена или отозвана пользователем в любое время.

Давайте посмотрим, как некоторые из этих протоколов работают в наиболее часто используемой системе управления удостоверениями в эти дни Microsoft Azure Active Directory.

Управление идентификацией с помощью активного каталога Azure

Azure Active Directory (Azure AD) упрощает управление приложениями, предоставляя единую систему идентификации для облачных и внутриутмных приложений. Вы можете добавить свое программное обеспечение в приложения службы (SaaS), приложения на территории и приложения для бизнеса (LOB) в Azure AD. Затем пользователи вписываются один раз, чтобы безопасно и бесшовно получить доступ к этим приложениям, наряду с Office 365 и другими бизнес-приложениями. Платформа

Dotcom-Monitor поддерживает

интеграцию с

Azure ADFS для настройки

проверки подлинности и доступа пользователей.

Протокол SAML 2.0

Azure Active Directory (Azure AD) предоставляет протокол SAML 2.0, позволяющий приложениям предоставлять своим пользователям единый опыт регистрации. Протокол SAML требует, чтобы поставщик идентификационных данных (Azure AD) и приложение обменивались информацией о себе.

Приложение использует привязку перенаправления HTTP для передать элемент запроса на аутентификацию Azure AD (поставщик идентификационных данных). Затем Azure AD использует привязку к столбу HTTP для сообщения элемента ответа в облачную службу.

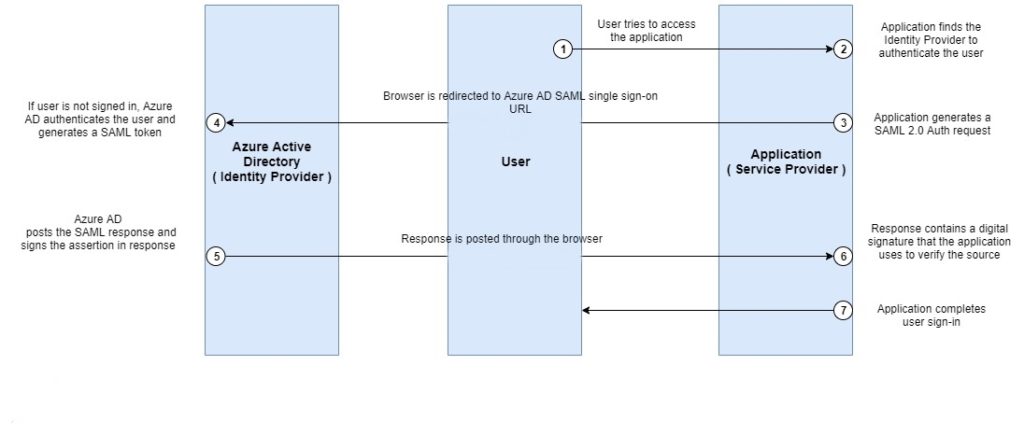

Поток аутентификации в проверке подлинности SAML:

- Пользователь пытается получить доступ к приложению, введя URL-адрес приложения в браузере.

- Затем приложение ищет настроенного с ним поставщика идентификационных данных, который в данном случае является SAML.

- Приложение генерирует запрос на проверку подлинности SAML, а браузер пользователя перенаправляется на единый URL-адрес входа в Azure AD SAML, где пользователь входит в систему с учетными данными.

- Azure AD проверяет действительные учетные данные, проверяет подлинность пользователя и генерирует токен SAML.

- Azure AD публикует ответ SAML, содержащий токен, и в цифровом виде подписывает ответ, который размещается обратно в приложение через браузер.

- Приложение проверяет ответ с помощью предоставленного ему сертификата и подтверждает источник.

- Приложение понимает, что пользователь действителен, и завершает проверку подлинности, позволяющую пользователю внутри приложения.

OAuth 2.0 и Протоколы подключения OpenID на платформе идентификации Майкрософт

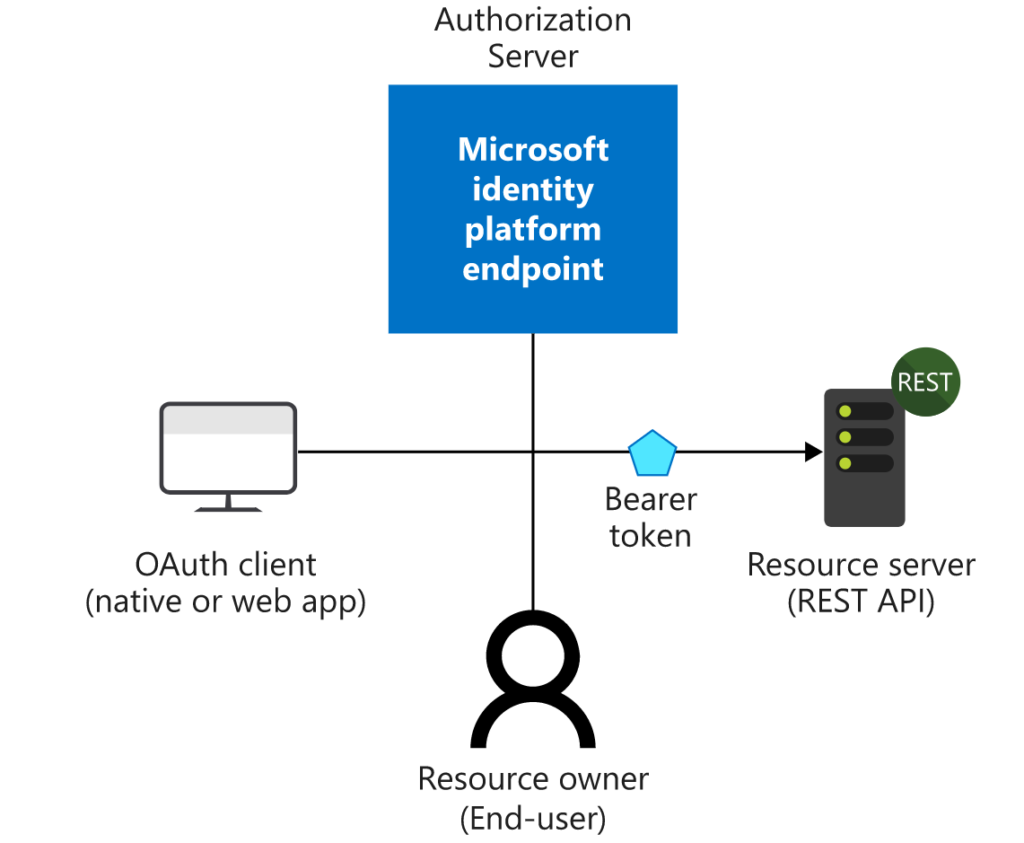

Почти во всех потоках OAuth 2.0 и OpenID Connect в обмен участвуют четыре стороны:

- Сервер авторизации. Это система идентификации корпорации Майкрософт, которая управляет личностью каждого пользователя, предоставляет и отзывает доступ к ресурсам и выдает токены. Сервер авторизации также известен как поставщик идентификационных данных. Он надежно обрабатывает все, что имеет отношения с информацией пользователя, его доступ, и доверительные отношения между сторонами в потоке.

- Владелец ресурса. Это конечный пользователь. Это сторона, которая владеет данными и имеет право позволить третьим лицам получить доступ к этим данным или ресурсам.

- OAuth Клиент. Это ваше приложение, идентифицировано по его уникальному идентификатору приложения. Клиент OAuth обычно является стороной, с которую взаимодействует конечный пользователь, и запрашивает токены с сервера авторизации. Клиент должен получить разрешение на доступ к ресурсу от владельца ресурса.

- Ресурсный сервер. В тех случаях, когда находится ресурс или данные. Он доверяет серверу авторизации безопасной аутентификации и авторизации OAuth Client, а также использует токены доступа Bearer для обеспечения доступа к ресурсу.

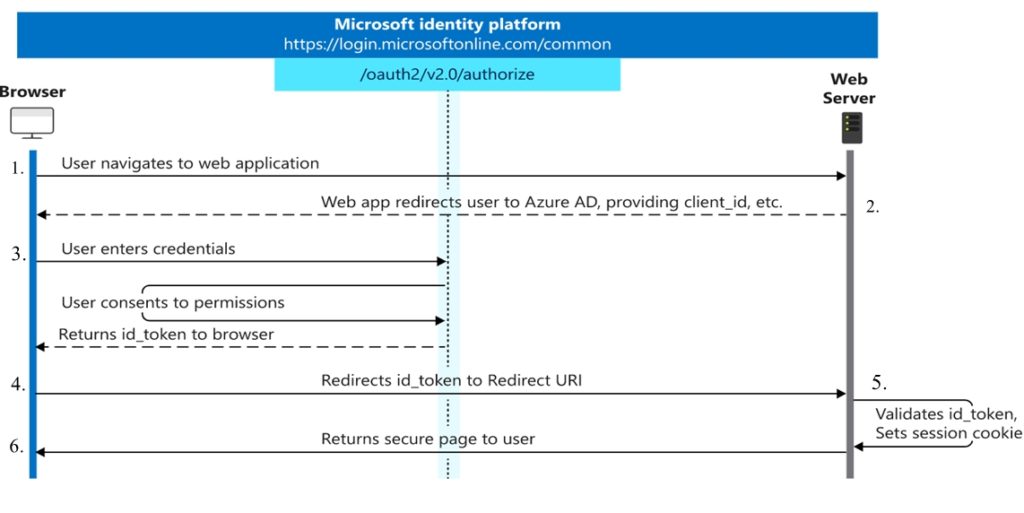

Поток аутентификации в OpenID:

- Пользователь вводит URL-адрес приложения в браузере.

- Приложение зарегистрировано в Azure AD и имеет уникальный идентификатор приложения. Приложение перенаправляет пользователя в Azure AD с идентификатором приложения, чтобы AD можно было идентифицировать приложение и предоставляет пользователю экран входа.

- Пользователь вводит учетные данные для проверки подлинности и согласия на получение разрешений. OAuth проверяет пользователя и возвращает токен в браузер пользователя.

- Браузер пользователя перенаправляет токен предоставления на перенаправление URI, зарегистрированного в Azure AD для соответствующего приложения.

- Приложение проверяет токен и устанавливает сеанс, таким образом завершая проверку подлинности для пользователя.

- Пользователь надежно венся и имеет доступ к приложению.

Резюме: Управление идентификацией и доступом

Целью IAM является обеспечение доступа авторизованных пользователей к необходимым ресурсам, таким как базы данных, приложения и системы. IAM упрощает процессы для владельцев приложений, конечных пользователей и системных администраторов, гарантируя, что они могут выполнять свои основные обязанности быстро и эффективно. Узнайте больше о том, как Dotcom-Monitor поддерживает IAM

с помощью сторонних интеграций служб

и SSO,

установленных на платформе Dotcom-Monitor.