ADFS (Active Directory Federation Services) est une solution de Microsoft pour une seule fonctionnalité de connect-on (SSO). Il est utilisé par les organisations dont les utilisateurs sont sur Windows Server pour fournir une authentification et une autorisation à des applications ou services Web en dehors de l’organisation. ADFS implémente le contrôle d’identité fédéré et d’accès basé sur les réclamations pour authentifier et autoriser les utilisateurs, maintenant ainsi la sécurité. L’authentification basée sur les revendications est un moyen de fournir un accès aux utilisateurs basé sur un ensemble de revendications qui contiennent les informations sur l’identité contenue dans les jetons.

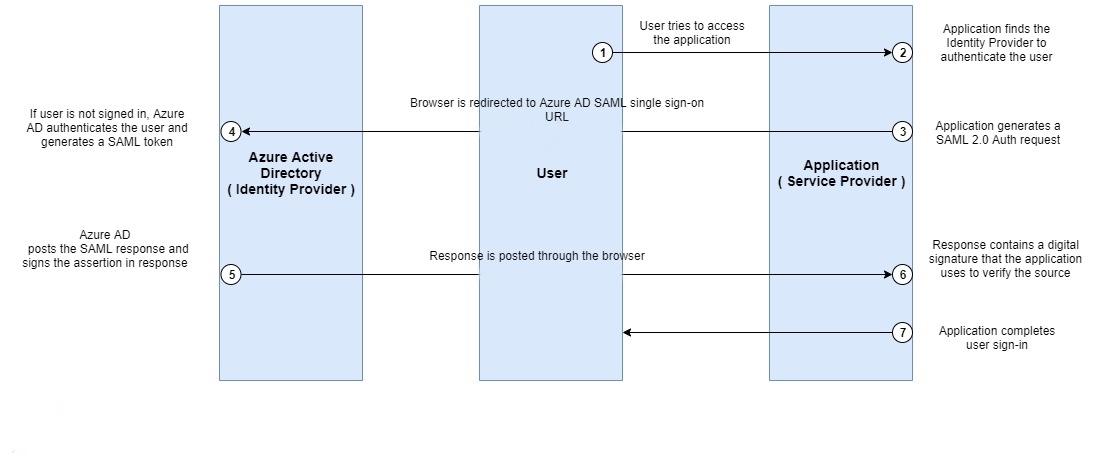

Le fonctionnement interne de l’ADFS peut être compris par un exemple simple. Supposons qu’une société « A », qui héberge ADFS sur ses serveurs, ait accès aux informations d’identification d’un utilisateur. Il est configuré pour fournir la confiance à d’autres applications «B» et «C» qui nécessitent des jetons d’accès de l’ADFS pour l’authentification. Lorsqu’un utilisateur tente d’accéder à l’application «B» à partir du navigateur, il redirige l’utilisateur vers un serveur proxy de l’application «A» où l’utilisateur est invité à se connecter. Une fois que l’utilisateur entre son nom d’utilisateur/mot de passe valide, le jeton d’accès est généré pour cet utilisateur et redirigé vers l’application «B» avec le jeton. Le même processus se produit lorsque l’utilisateur souhaite accéder à l’application « C ».

Pourquoi Azure ADFS ?

Azure ADFS permet aux organisations de rationaliser l’accès à leurs applications en fournissant des fonctionnalités d’authentification unique pour les utilisateurs de différents domaines. Cette configuration simplifie non seulement l’authentification de l’utilisateur, mais améliore également la sécurité en minimisant le besoin de plusieurs mots de passe. Azure ADFS fonctionne de manière transparente avec un large éventail de services Microsoft, ainsi qu’avec des applications tierces, ce qui en fait une solution flexible et évolutive pour les organisations de toutes tailles. Un autre avantage est qu’il s’intègre facilement à Azure Active Directory, offrant des fonctionnalités de sécurité avancées telles que l’accès conditionnel, l’authentification multifacteur et la prise en charge de divers protocoles d’authentification, tels que SAML, WS-Federation et OAuth. En bref, Azure ADFS permet aux entreprises de fournir une expérience de connexion unifiée, sécurisée et pratique, ce qui en fait un excellent choix pour la gestion des identités des utilisateurs dans les environnements cloud et locaux.

Problèmes rencontrés par les applications utilisant Azure ADFS

Malgré ses avantages, les applications qui s’appuient sur Azure ADFS peuvent être confrontées à divers problèmes qui perturbent le service ou entravent l’expérience utilisateur. Les retards ou les échecs d’authentification sont un problème courant, souvent causés par des problèmes de configuration ou de connectivité réseau entre ADFS et le fournisseur d’identité. Les pannes ou les interruptions de service peuvent empêcher les utilisateurs de se connecter aux applications critiques, entraînant une perte de productivité et de la frustration. Les erreurs de configuration de la sécurité peuvent également constituer une menace, car des configurations faibles peuvent exposer les applications à des accès non autorisés ou à des violations de données. De plus, les échecs d’expiration et de renouvellement du jeton ADFS peuvent entraîner des délais d’expiration de session inattendus, entraînant des interruptions des flux de travail des utilisateurs. Enfin, l’intégration d’ADFS avec des applications tierces peut être complexe, avec des problèmes de compatibilité et de configuration qui affectent la fiabilité de l’authentification. Pour les organisations qui s’appuient fortement sur ADFS, il est essentiel de résoudre ces problèmes de manière proactive pour maintenir la sécurité, la disponibilité et la satisfaction des utilisateurs.

Pourquoi surveiller les applications qui utilisent ADFS ?

La surveillance des applications qui dépendent d’Azure ADFS est essentielle pour plusieurs raisons. Tout d’abord, une surveillance régulière permet de détecter rapidement les problèmes d’authentification, ce qui permet aux utilisateurs de se connecter sans interruption et de préserver la productivité. La surveillance renforce également la sécurité en permettant aux organisations de repérer les modèles de connexion suspects ou les tentatives d’accès anormales, qui peuvent signaler des menaces de sécurité telles que des attaques par force brute ou des accès non autorisés. De plus, une surveillance efficace peut aider à identifier les problèmes de configuration et à optimiser les performances en suivant des indicateurs tels que les temps de réponse et les retards d’émission de jetons, ce qui permet un dépannage plus rapide. En s’attaquant de manière proactive à ces problèmes, les organisations peuvent éviter la frustration et les temps d’arrêt potentiels causés par les échecs d’authentification. En fin de compte, la surveillance des applications à l’aide d’ADFS garantit que l’accès des utilisateurs reste fluide, sécurisé et fiable, ce qui est particulièrement important pour les applications qui gèrent des données sensibles ou critiques.

Comment pouvons-nous surveiller les applications qui utilisent Azure ADFS ?

Pour garantir une authentification et un accès transparents, l’implémentation de la surveillance synthétique pour les applications à l’aide d’Azure ADFS est très efficace. La surveillance synthétique utilise des interactions utilisateur simulées et scriptées pour vérifier les performances et la disponibilité de vos applications en temps réel. En simulant les tentatives de connexion via ADFS, la surveillance synthétique peut détecter de manière proactive des problèmes tels que les retards de connexion, les erreurs de jeton et les pannes, garantissant ainsi aux utilisateurs un système fiable et réactif.

Dotcom-Monitor est un choix idéal pour la surveillance synthétique des applications dépendantes de l’ADFS. Grâce aux capacités de Dotcom-Monitor, vous pouvez configurer des transactions synthétiques qui simulent les processus d’authentification ADFS, garantissant ainsi que vos flux de connexion et d’authentification fonctionnent de manière transparente à tout moment. Dotcom-Monitor offre des alertes en temps réel pour tout problème détecté lors des vérifications synthétiques, ce qui permet aux équipes informatiques de résoudre les problèmes de manière proactive avant que les utilisateurs ne soient affectés. De plus, Dotcom-Monitor fournit des rapports détaillés sur les temps de réponse, les taux d’erreur et la disponibilité, ce qui facilite l’analyse des tendances de performance et l’optimisation du processus d’authentification.

Grâce à la surveillance synthétique de Dotcom-Monitor, vous pouvez également planifier des contrôles réguliers pour vous assurer que les jetons sont correctement émis, que les certificats SSL sont valides et que les intégrations tierces continuent de fonctionner sans problème avec ADFS. Cette approche automatisée minimise les efforts manuels et vous permet de surveiller vos applications 24 heures sur 24 et 7 jours sur 7, ce qui garantit que le processus d’authentification reste sécurisé et efficace. L’interface conviviale et les alertes personnalisables de Dotcom-Monitor en font un outil puissant pour la surveillance des applications ADFS, aidant les organisations à maintenir des performances et une sécurité optimales.

Surveillance synthétique de Dotcom-Monitor

Dotcom-Monitor fournit diverses solutions et fonctionnalités pour aider les utilisateurs à surveiller leurs sites Web et applications les plus critiques. Des fonctionnalités telles que l’enregistreur Web EveryStep, les alertes configurables, les rapports en temps réel et les intégrations tierces, entre autres, offrent aux utilisateurs les outils et les informations dont ils ont besoin pour s’assurer que leurs applications fonctionnent correctement.

- Solutions rapides aux problèmes de performance : En utilisant l’enregistreur Web EveryStep, les problèmes de performance des applications Web peuvent être détectés rapidement. Pour les applications qui utilisent ADFS, cet outil peut enregistrer des scripts pour les étapes de l’utilisateur lorsqu’un utilisateur tente de se connecter à l’aide de l’authentification unique, ou l’écran où le jeton OAuth est envoyé par ADFS, et l’utiliser pour surveiller les applications Web. Une fois que les scripts enregistrés sont prêts et téléchargés dans la plate-forme, vous pouvez définir différents seuils pour recevoir des alertes. Un rapport détaillé sur le problème peut être créé avec des captures d’écran et des vidéos de l’erreur, par exemple si le service d’authentification des utilisateurs échoue, etc., ce qui peut aider l’organisation à agir rapidement pour réparer le problème avant que d’autres utilisateurs ne rencontrent le même problème.

- Alertes :Vous pouvez créer et configurer des groupes de notification personnalisés avec différents types de mécanismes d’alerte. Les détails peuvent être vérifiés et vérifiés. En cas de problème, il peut identifier l’erreur et envoyer des alertes aux personnes ou aux équipes nécessaires pour les informer du problème. Des alertes peuvent être envoyées si l’application tombe en panne ou si les utilisateurs ne parviennent pas à s’authentifier à plusieurs reprises. En surveillant proactivement vos applications, vous vous assurez que l’impact sur les utilisateurs est minime.

- Rapports: Gagner en visibilité et en connaissances sur les actions des utilisateurs. Divers types de rapports peuvent être générés par la plate-forme, ce qui donne une multitude de données sur les performances, telles que les pourcentages de temps d’arrêt/tempsde disponibilité, l’écart type de temps de réponse, les temps de réponse moyens, les succès/échecs, et plus encore.

- Validation des AL : En plus des tableaux de bord et des alertes de performance, la plate-forme peut également fournir des rapports pour valider les AAS par les systèmes IAM. Par exemple, différents GI prétendent que leurs ALA sont en souffrance, mais comment les organisations peuvent-elles simplement faire confiance à cela sans vérifier? La réponse simple est que Dotcom-Monitor peut le faire pour les organisations en créant des rapports SLA détaillés pour montrer le pourcentage exact de disponibilité des systèmes IAM. Dotcom-Monitor est conçu pour surveiller et rendre compte des engagements pris par les fournisseurs de services envers les clients dans leurs SLA.

En conclusion : Surveillance des applications qui utilisent Azure ADFS

Azure ADFS fournit une solution robuste et flexible pour gérer l’accès des utilisateurs à plusieurs applications, mais il n’est pas sans défis. Qu’il s’agisse de problèmes de configuration ou de retards de performances, les applications qui s’appuient sur ADFS peuvent subir des interruptions qui ont un impact à la fois sur la productivité et la satisfaction des utilisateurs. La surveillance de ces applications est essentielle pour détecter rapidement les problèmes potentiels et garantir un accès sécurisé et cohérent pour les utilisateurs. La surveillance synthétique, en particulier avec Dotcom-Monitor, offre une approche proactive du maintien de l’intégrité et de la fiabilité des applications dépendantes d’ADFS. En simulant des interactions dans le monde réel et en surveillant les anomalies, Dotcom-Monitor aide les organisations à détecter les problèmes, à optimiser les performances et à offrir une expérience utilisateur transparente. Dans l’environnement numérique en évolution rapide d’aujourd’hui, la surveillance des applications ADFS n’est pas seulement bénéfique, elle est essentielle.

Essayez gratuitement la plate-forme complète Dotcom-Monitor.