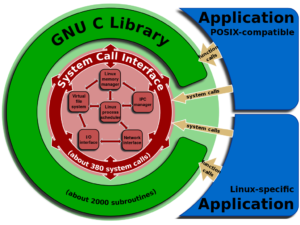

Un exploit lié à DNS des systèmes d’exploitation basés sur Unix et Linux a gagné l’attention ces derniers temps. La vulnérabilité exploite un bug dans la bibliothèque GNU C communément appelé le GLibC, sert de bibliothèque C de base pour de nombreuses saveurs de Linux et unix systèmes d’exploitation basés. Cette bibliothèque est couramment utilisée dans les logiciels basés sur Linux, y compris le resolver DNS. Il existe un certain nombre de correctifs manuels qui peuvent atténuer cet exploit GLibC DNS, mais il est fortement recommandé que le glibc soit patché immédiatement.

Une vulnérabilité précédemment connue dans glibc a été trouvée capable d’exploiter un débordement tampon afin d’attaquer et potentiellement prendre le contrôle d’une machine ciblée. La vulnérabilité exploite les réponses surdimensionnées de plus de 2048 octets pour écraser la pile tout en utilisant les fonctions send_dg sur UDP et send_vc sur TCP dans getaddrinfo. Getaddrinfo est utilisé indirectement dans le resolver DNS dans le module DNS NSS.

Bien qu’aucun exploit malveillant n’ait été observé dans la nature, le L’équipe de sécurité google a prouvé une preuve de concept qu’un attaquant pourrait exploiter le bogue si l’attaquant contrôle le nom de domaine étant regardé, le serveur dns résoudre un nom ou en exécutant un homme dans l’attaque du milieu. Ils précisent que « l’exécution du code distant est possible mais pas simple ». Donc, essentiellement, une machine client Linux vulnérable qui tente de résoudre un domaine compromis pourrait être infecté en raison de cet exploit.

Comment atténuer l’exploit GLibC DNS

Que faut-il faire à ce sujet? Comme cet exploit GLibC DNS n’est connu que pour affecter les machines Linux et Unix, assurez-vous que toutes les machines basées sur Linux que vous utilisez sont mises à jour avec les derniers correctifs. En outre, si vous craignez que vos enregistrements DNS soient détournés pour effectuer une telle attaque sur vos utilisateurs, vous pouvez essayer le service de surveillance DNS de Dotcom-Monitor. Vous pouvez saisir vos adresses de serveur DNS, le nom de l’hôte à résoudre et la réponse attendue. Si jamais le serveur DNS retourne une réponse différente que prévu, vous recevrez des notifications d’alerte vous indiquant que quelque chose ne va pas. Inscrivez-vous à un essai gratuit de 30 jours pour surveiller votre résolution d’enregistrement DNS dès aujourd’hui.