Qu’est-ce que la gestion de l’identité et de l’accès?

Une organisation peut avoir plusieurs systèmes comme Active Directory, SharePoint, Oracle, Outlook, Teams ou simplement des applications Web et elle peut avoir des centaines ou des milliers d’employés ou d’utilisateurs externes qui peuvent accéder à ces systèmes. La gestion des comptes de chaque utilisateur et l’accès approprié à son système respectif s’appelle Identity and Access Management (IAM).

Imaginez maintenant la maintenance des détails de l’utilisateur, les informations d’identification de connexion et les informations d’accès pour chaque utilisateur sur chaque système différent que l’organisation utilise. Ce processus est morne et fastidieux pour l’organisation, car elle devra conserver les informations d’identification et d’accès des utilisateurs séparément à chaque système. Cette approche est traditionnelle et toujours utilisée par certaines organisations.

Mais lorsque les utilisateurs grandissent de jour en jour, leur manipulation et leur gestion deviennent une tâche difficile et ne peuvent être négligées. Le principal problème de cette approche traditionnelle est l’investissement énorme et le temps nécessaire pour mettre en place d’abord, puis pour accélérer.

Comment la gestion de l’identité résout ce problème

Maintenant, imaginez toutes les informations d’identification des utilisateurs et la gestion de l’accès en un seul endroit central pour toutes les applications que les utilisateurs de l’organisation utilisent. Nous pouvons maintenant gérer les utilisateurs de manière centralisée dans une base de données que notre système de gestion de l’identité utilisera pour obtenir les informations sur chaque utilisateur.

Maintenant, parce qu’ils ont déjà vérifié eux-mêmes avec le système d’identité, tout ce que l’utilisateur a à faire est tout simplement dire au système d’identité qui ils sont. Et une fois authentifiés, ils peuvent accéder à toutes les applications. Un grand avantage de cette approche est que les différentes applications n’ont pas à se soucier de l’authentification de l’utilisateur et la fonctionnalité d’autorisation parce que le système de gestion de l’identité prend soin de tout cela. Certains des systèmes de gestion d’identité les plus couramment utilisés incluent Microsoft Azure Active Directory, Microsoft Identity Manageret Oracle Identity Management.

Quels sont les principaux avantages pour les organisations d’utiliser les systèmes de gestion de l’identité et de l’accès (IAM)?

- Amélioration de la sécurité. Les solutions IAM aident à identifier et à atténuer les risques pour la sécurité. Il ne fait aucun doute que donner aux employés ou aux clients un accès sécurisé au sein d’une organisation peut être une tâche ardue. L’utilisation d’un logiciel de gestion de l’identité protège les organisations contre tous les types de vol d’identité, comme la fraude de crédit.

- Facilité d’utilisation. Les fonctionnalités de base d’IAM peuvent prendre la forme d’une seule prise de fonction, d’authentification multifacturée et d’une gestion de l’accès, ou en tant qu’annuaire pour le stockage de données d’identité et de profil. IAM simplifie les processus d’inscription, d’inscription et de gestion des utilisateurs pour les propriétaires d’applications, les utilisateurs finaux et les administrateurs système.

- Productivité. IAM centralise et automatise le cycle de vie de gestion de l’identité et de l’accès, créant des workflows automatisés pour des scénarios, comme la transition de rôle de nouvelle embauche. Cela peut améliorer le temps de traitement pour les changements d’accès et d’identité et réduire les erreurs.

- Réduction des coûts de l’IT. Les services IAM peuvent réduire les coûts d’exploitation. L’utilisation de services d’identité fédérés signifie que vous n’avez plus besoin d’identités locales pour des usages externes; cela facilite l’administration des applications. Les services IAM basés sur le cloud peuvent réduire la nécessité d’acheter et de maintenir l’infrastructure sur place.

L’un des systèmes de gestion d’identité en plein essor aujourd’hui est Microsoft Azure Active Directory. Azure Active Directory offre un accès sécurisé et transparent aux applications cloud et sur place. En outre, il n’est pas nécessaire pour les organisations de gérer les mots de passe. Leurs utilisateurs finaux peuvent se connecter une fois pour accéder à Office 365 et à des milliers d’autres applications. Jetons un coup d’œ coup d’œuvre à la gestion de l’identité.

Protocoles couramment utilisés par les systèmes de gestion de l’identité

Généralement connus sous le nom

d’authentification, d’autorisation, de comptabilité ou d’AAA,

ces protocoles de gestion de l’identité fournissent des normes de sécurité pour simplifier la gestion de l’accès, faciliter la conformité et créer un système uniforme de traitement des interactions entre les utilisateurs et les systèmes.

Protocoles

SAML. Le protocole de langage de balisage de l’affirmation de sécurité (SAML) est le plus souvent utilisé dans les systèmes utilisant la méthode de contrôle d’accès à un seul panneau (SSO). Dans SSO, un ensemble d’informations d’identification permet aux utilisateurs d’accéder à plusieurs applications. Cette méthode est plus bénéfique lorsque les utilisateurs doivent se déplacer d’une demande à l’autre pendant les sessions. Au lieu d’exiger des connexions individuelles pour chaque application, SSO utilise les données déjà authentifiées pour la session afin de rationaliser le passage d’une application à l’autre. L’augmentation de l’efficacité qui en résulte aide à prévenir les goulets d’étranglement dans le processus d’autorisation. La plate-forme Dotcom-Monitor prend en charge SSO en utilisant SAML 2.0

OpenID. Comme SAML, OpenID est utilisé pour les applications Web et peut être vu dans la pratique lors de l’interaction avec les produits de Google et Yahoo! Mise en œuvre de ce protocole est moins compliqué que la mise en œuvre de SAML, ce qui le rend plus accessible pour une variété d’applications.

OAuth. Les grandes plateformes orientées client comme Facebook, Google et Twitter comptent sur OAuth pour connecter des applications tierces avec la permission des utilisateurs. OAuth fonctionne en permettant aux applications approuvées d’utiliser les informations d’identification de connexion à partir d’un service ou d’une plate-forme pour donner accès à des applications supplémentaires sans nécessiter de connexions distinctes. L’autorisation peut être accordée ou révoquée par l’utilisateur à tout moment.

Voyons comment certains de ces protocoles fonctionnent dans le système de gestion d’identité le plus couramment utilisé de nos jours Microsoft Azure Active Directory.

Gestion de l’identité avec Azure Active Directory

Azure Active Directory (Azure AD) simplifie la façon dont vous gérez vos applications en fournissant un système d’identité unique pour vos applications cloud et sur place. Vous pouvez ajouter vos applications logicielles en tant que service (SaaS), applications sur place et applications de secteur d’activité (LOB) à Azure AD. Ensuite, les utilisateurs se connectent une fois pour accéder en toute sécurité et en toute transparence à ces applications, ainsi qu’à Office 365 et à d’autres applications métier. La

plate-forme Dotcom-Monitor

prend en charge l’intégration

avec Azure ADFS pour configurer

l’authentification et l’accès des utilisateurs.

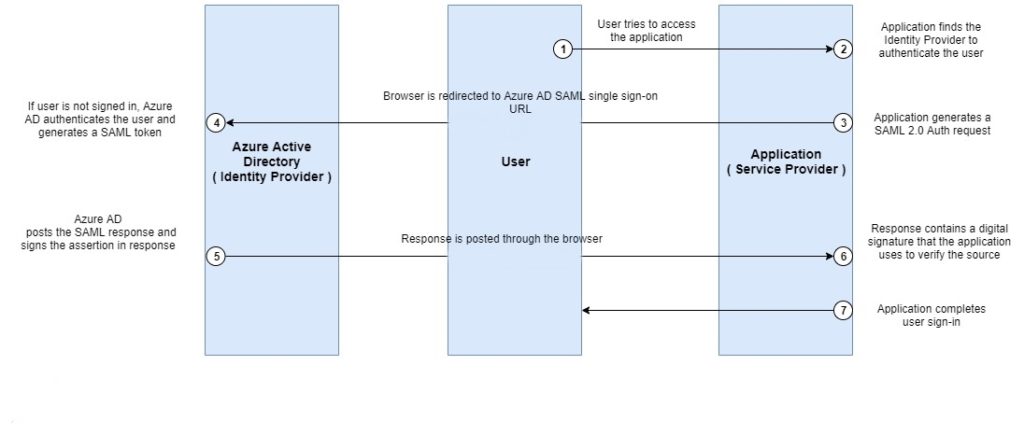

Protocole SAML 2.0

Azure Active Directory (Azure AD) fournit le protocole SAML 2.0 permettant aux applications de fournir une expérience de connectement unique à leurs utilisateurs. Le protocole SAML exige que le fournisseur d’identité (Azure AD) et l’application échangent des informations sur eux-mêmes.

L’application utilise une liaison de redirection HTTP pour transmettre un élément de demande d’authentification à Azure AD (le fournisseur d’identité). Azure AD utilise ensuite une liaison de publication HTTP pour afficher un élément de réponse au service cloud.

Flux d’authentification dans l’authentification SAML :

- L’utilisateur tente d’accéder à l’application en entrant l’URL de l’application dans le navigateur.

- L’application recherche ensuite le fournisseur d’identité configuré avec elle, qui est SAML dans ce cas.

- L’application génère une demande d’authentification SAML et le navigateur de l’utilisateur est redirigé vers l’URL de connexion unique Azure AD SAML où l’utilisateur se connecte avec des informations d’identification.

- Azure AD vérifie les informations d’identification valides, authentifie l’utilisateur et génère un jeton SAML.

- Azure AD affiche la réponse SAML contenant le jeton et signe numériquement la réponse, qui est affichée vers l’application via le navigateur.

- La demande vérifie la réponse à l’aide du certificat qui lui est fourni et confirme la source.

- L’application comprend que l’utilisateur est valide et complète l’authentification permettant à l’utilisateur à l’intérieur de l’application.

Protocoles OAuth 2.0 et OpenID Connect sur la plate-forme d’identité Microsoft

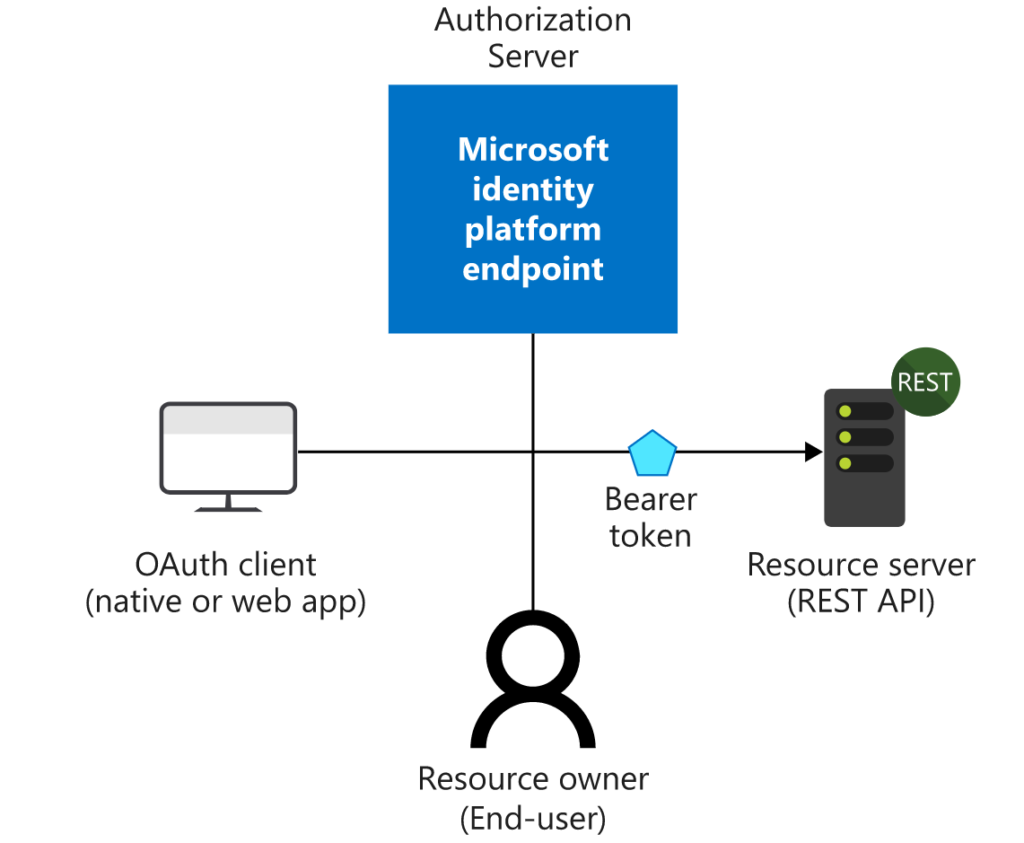

Dans presque tous les flux OAuth 2.0 et OpenID Connect, il y a quatre parties impliquées dans l’échange :

- Serveur d’autorisation. Il s’agit du système d’identité de Microsoft et gère l’identité de chaque utilisateur, en accordant et en révoquant l’accès aux ressources, et en émettant des jetons. Le serveur d’autorisation également connu sous le nom de fournisseur d’identité. Il gère en toute sécurité tout ce qui a à voir avec les informations de l’utilisateur, leur accès et les relations de confiance entre les parties dans un flux.

- Propriétaire des ressources. C’est l’utilisateur final. C’est la partie qui possède les données et qui a le pouvoir de permettre à des tiers d’accéder à ces données ou ressources.

- Client OAuth. C’est votre application, identifiée par son identifiant d’application unique. Le client OAuth est généralement la partie avec qui l’utilisateur final interagit, et il demande des jetons à partir du serveur d’autorisation. Le propriétaire de la ressource doit accorder au client la permission d’accéder à la ressource.

- Serveur de ressources. Où réside la ressource ou les données. Il fait confiance au serveur d’autorisation pour authentifier et autoriser en toute sécurité le client OAuth, et utilise des jetons d’accès Bearer pour s’assurer que l’accès à une ressource peut être accordé.

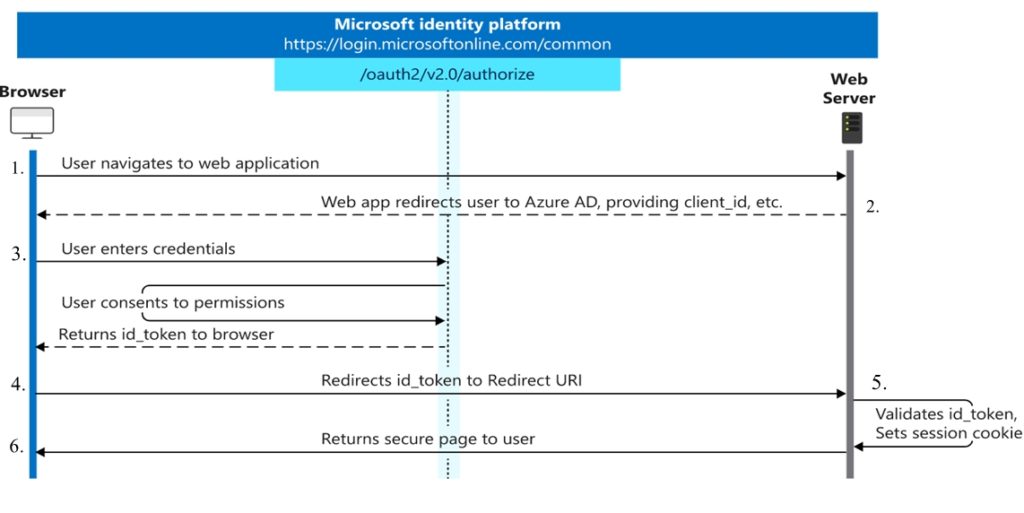

Flux d’authentification dans OpenID:

- L’utilisateur entre l’URL de l’application dans le navigateur.

- L’application est enregistrée auprès d’Azure AD et dispose d’un identifiant d’application unique. L’application redirige l’utilisateur vers Azure AD avec l’id d’application afin que l’ANNONCE puisse identifier l’application et fournit à l’utilisateur un écran de connexion.

- L’utilisateur entre les informations d’identification pour authentifier et consent aux autorisations. OAuth valide l’utilisateur et renvoie un jeton au navigateur de l’utilisateur.

- Le navigateur de l’utilisateur redirige le jeton de fournir pour rediriger URI enregistré dans Azure AD pour leur application respective.

- L’application valide le jeton et définit la session, complétant ainsi l’authentification pour l’utilisateur.

- L’utilisateur est connecté en toute sécurité et autorisé à accéder à l’application.

En résumé : Gestion de l’identité et de l’accès

L’objectif d’IAM est de s’assurer que les utilisateurs autorisés ont un accès sécurisé aux ressources nécessaires, comme les bases de données, les applications et les systèmes. IAM simplifie les processus pour les propriétaires d’applications, les utilisateurs finaux et les administrateurs système, en s’assurant qu’ils peuvent s’acquitter de leurs tâches essentielles rapidement et efficacement. En savoir plus sur la façon dont Dotcom-Monitor prend en charge IAM

avec des intégrations de services

tiers et

SSO mis en place

au sein de la plate-forme Dotcom-Monitor.