Was ist Identitäts- und Zugriffsmanagement?

Eine Organisation kann über mehrere Systeme wie Active Directory, SharePoint, Oracle, Outlook, Teams oder einfach Webanwendungen verfügen, und sie kann Hunderte oder Tausende von Mitarbeitern oder Benutzern außerhalb der Organisation haben, die auf diese Systeme zugreifen können. Die Verwaltung der Konten jedes Benutzers und die Ermöglichung des ordnungsgemäßen Zugriffs auf das jeweilige System wird als Identitäts- und Zugriffsmanagement (IAM) bezeichnet.

Stellen Sie sich nun vor, Sie verwalten Benutzerdaten, Anmeldeinformationen und Zugriffsinformationen für jeden einzelnen Benutzer auf jedem System, das das Unternehmen verwendet. Dieser Prozess ist für das Unternehmen eintönig und mühsam, da Anmeldeinformationen und Benutzerzugriffsinformationen für jedes System separat verwaltet werden müssen. Dieser Ansatz ist traditionell und wird immer noch von einigen Organisationen verwendet.

Aber wenn die Benutzer von Tag zu Tag wachsen, wird die Handhabung und Verwaltung zu einer schwierigen Aufgabe, die nicht übersehen werden kann. Das Hauptproblem bei diesem traditionellen Ansatz sind enorme Investitionen und Zeitaufwand bei der ersten Einrichtung und dann bei der Beschleunigung.

Wie Identity Management dieses Problem löst

Stellen Sie sich nun alle Benutzeranmeldeinformationen und die Zugriffsverwaltung an einem zentralen Ort für alle Anwendungen vor, die von den Benutzern des Unternehmens verwendet werden. Wir können nun Benutzer zentral in einer Datenbank verwalten, die unser Identitätsmanagementsystem verwendet, um die Informationen über jeden einzelnen Benutzer zu erhalten.

Da sie sich bereits mit dem Identitätssystem verifiziert haben, muss der Benutzer dem Identitätssystem nur noch mitteilen, wer er ist. Und sobald sie authentifiziert sind, können sie auf alle Anwendungen zugreifen. Ein großer Vorteil dieses Ansatzes besteht darin, dass sich die verschiedenen Anwendungen nicht um die Authentifizierungs- und Autorisierungsfunktionalität des Benutzers kümmern müssen, da sich das Identitätsmanagementsystem um all dies kümmert. Zu den am häufigsten verwendeten Identitätsmanagementsystemen gehören Microsoft Azure Active Directory, Microsoft Identity Manager und Oracle Identity Management.

Was sind die wichtigsten Vorteile für Unternehmen bei der Verwendung von Identity and Access Management (IAM)-Systemen?

- Verbesserte Sicherheit. IAM-Lösungen helfen dabei, Sicherheitsrisiken zu identifizieren und zu mindern. Es besteht kein Zweifel, dass es eine entmutigende Aufgabe sein kann, Mitarbeitern oder Kunden einen sicheren Zugang innerhalb eines Unternehmens zu gewähren. Die Verwendung von Identitätsmanagement-Software schützt Unternehmen vor allen Arten von Identitätsdiebstahl, wie z. B. Kreditbetrug.

- Benutzerfreundlichkeit. Die Kernfunktionen von IAM können in Form von Single Sign-On, Multi-Faktor-Authentifizierung und Zugriffsverwaltung oder als Verzeichnis für die Speicherung von Identitäts- und Profildaten bereitgestellt werden. IAM vereinfacht Anmelde-, Anmelde- und Benutzerverwaltungsprozesse für Anwendungseigentümer, Endbenutzer und Systemadministratoren.

- Produktivität. IAM zentralisiert und automatisiert den Lebenszyklus des Identitäts- und Zugriffsmanagements und erstellt automatisierte Workflows für Szenarien wie neue Mitarbeiter oder einen Rollenwechsel. Dadurch kann die Verarbeitungszeit für Zugriffs- und Identitätsänderungen verbessert und Fehler reduziert werden.

- Reduzierte IT-Kosten. IAM-Services können die Betriebskosten senken. Die Verwendung von Verbundidentitätsdiensten bedeutet, dass Sie keine lokalen Identitäten mehr für externe Zwecke benötigen. Dies erleichtert die Anwendungsverwaltung. Cloud-basierte IAM-Services können die Notwendigkeit reduzieren, eine On-Premise-Infrastruktur zu kaufen und zu warten.

Eines der boomenden Identitätsmanagementsysteme ist heute Microsoft Azure Active Directory. Azure Active Directory bietet sicheren und nahtlosen Zugriff auf Cloud- und lokale Anwendungen. Außerdem müssen Unternehmen keine Passwörter verwalten. Ihre Endbenutzer können sich einmal anmelden, um auf Office 365 und Tausende anderer Anwendungen zuzugreifen. Werfen wir einen Blick darauf, wie Identitätsmanagement funktioniert.

Häufig verwendete Protokolle von Identity-Management-Systemen

Diese Identitätsverwaltungsprotokolle, die allgemein als

Authentifizierung, Autorisierung, Buchhaltung oder AAA

bezeichnet werden, bieten Sicherheitsstandards, um die Zugriffsverwaltung zu vereinfachen, die Einhaltung von Vorschriften zu unterstützen und ein einheitliches System für die Handhabung von Interaktionen zwischen Benutzern und Systemen zu schaffen.

Protokolle

SAML. Das SAML-Protokoll (Security Assertion Markup Language) wird am häufigsten in Systemen verwendet, die die SSO-Methode (Single Sign-On) der Zugriffssteuerung verwenden. In SSO ermöglicht ein Satz von Anmeldeinformationen Benutzern den Zugriff auf mehrere Anwendungen. Diese Methode ist am vorteilhaftesten, wenn Benutzer während Sitzungen zwischen Anwendungen wechseln müssen. Anstatt für jede Anwendung individuelle Anmeldungen zu verlangen, verwendet SSO Daten, die bereits für die Sitzung authentifiziert wurden, um den Wechsel zwischen Anwendungen zu optimieren. Die daraus resultierende Effizienzsteigerung hilft, Engpässe im Autorisierungsprozess zu vermeiden. Die Dotcom-Monitor-Plattform unterstützt SSO mit SAML 2.0

OpenID. Wie SAML wird auch OpenID für Webanwendungen verwendet und kann in der Praxis bei der Interaktion mit Produkten von Google und Yahoo! Die Implementierung dieses Protokolls ist weniger kompliziert als die Implementierung von SAML, wodurch es für eine Vielzahl von Anwendungen leichter zugänglich ist.

OAuth. Große kundenorientierte Plattformen wie Facebook, Google und Twitter verlassen sich auf OAuth, um Anwendungen von Drittanbietern mit der Erlaubnis der Benutzer zu verbinden. OAuth ermöglicht es genehmigten Anwendungen, Anmeldeinformationen von einem Dienst oder einer Plattform zu verwenden, um Zugriff auf zusätzliche Anwendungen zu gewähren, ohne dass separate Anmeldungen erforderlich sind. Die Berechtigung kann vom Nutzer jederzeit erteilt oder widerrufen werden.

Sehen wir uns an, wie einige dieser Protokolle in dem heutzutage am häufigsten verwendeten Identitätsmanagementsystem Microsoft Azure Active Directory funktionieren.

Identitätsverwaltung mit Azure Active Directory

Azure Active Directory (Azure AD) vereinfacht die Verwaltung Ihrer Anwendungen, indem ein einziges Identitätssystem für Ihre Cloud- und lokalen Anwendungen bereitgestellt wird. Sie können Ihre SaaS-Anwendungen (Software-as-a-Service), lokalen Anwendungen und Branchen-Apps (LOB) zu Azure AD hinzufügen. Anschließend melden sich die Benutzer einmal an, um sicher und nahtlos auf diese Anwendungen sowie auf Office 365 und andere Geschäftsanwendungen zuzugreifen. Die

Dotcom-Monitor-Plattform

unterstützt die Integration mit

Azure ADFS

zum Einrichten der Benutzerauthentifizierung und des Benutzerzugriffs.

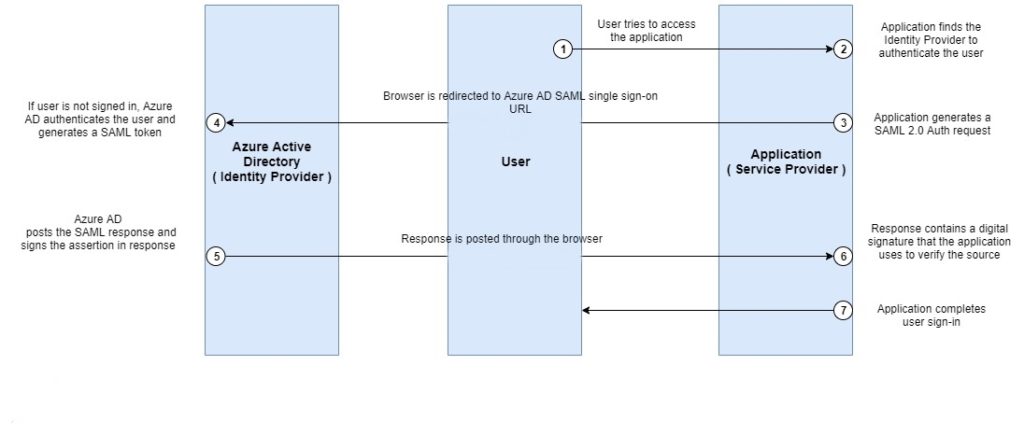

SAML 2.0-Protokoll

Azure Active Directory (Azure AD) stellt das SAML 2.0-Protokoll bereit, mit dem Anwendungen ihren Benutzern einmaliges Anmelden bieten können. Das SAML-Protokoll erfordert, dass der Identitätsanbieter (Azure AD) und die Anwendung Informationen über sich selbst austauschen.

Die Anwendung verwendet eine HTTP-Umleitungsbindung, um ein Authentifizierungsanforderungselement an Azure AD (den Identitätsanbieter) zu übergeben. Azure AD verwendet dann eine HTTP-Postbindung, um ein Antwortelement an den Clouddienst zu senden.

Authentifizierungsablauf bei der SAML-Authentifizierung:

- Der Benutzer versucht, auf die Anwendung zuzugreifen, indem er die Anwendungs-URL in den Browser eingibt.

- Die Anwendung sucht dann nach dem mit ihr konfigurierten Identitätsanbieter, in diesem Fall SAML.

- Die Anwendung generiert eine SAML-Authentifizierungsanforderung, und der Browser des Benutzers wird an die Azure AD SAML-URL für einmaliges Anmelden umgeleitet, wo sich der Benutzer mit Anmeldeinformationen anmeldet.

- Azure AD überprüft die gültigen Anmeldeinformationen, authentifiziert den Benutzer und generiert ein SAML-Token.

- Azure AD stellt die SAML-Antwort mit dem Token bereit und signiert die Antwort digital, die über den Browser an die Anwendung zurückgesendet wird.

- Die Anwendung überprüft die Antwort anhand des bereitgestellten Zertifikats und bestätigt die Quelle.

- Die Anwendung versteht, dass der Benutzer gültig ist, und schließt die Authentifizierung ab, die den Benutzer innerhalb der Anwendung zulässt.

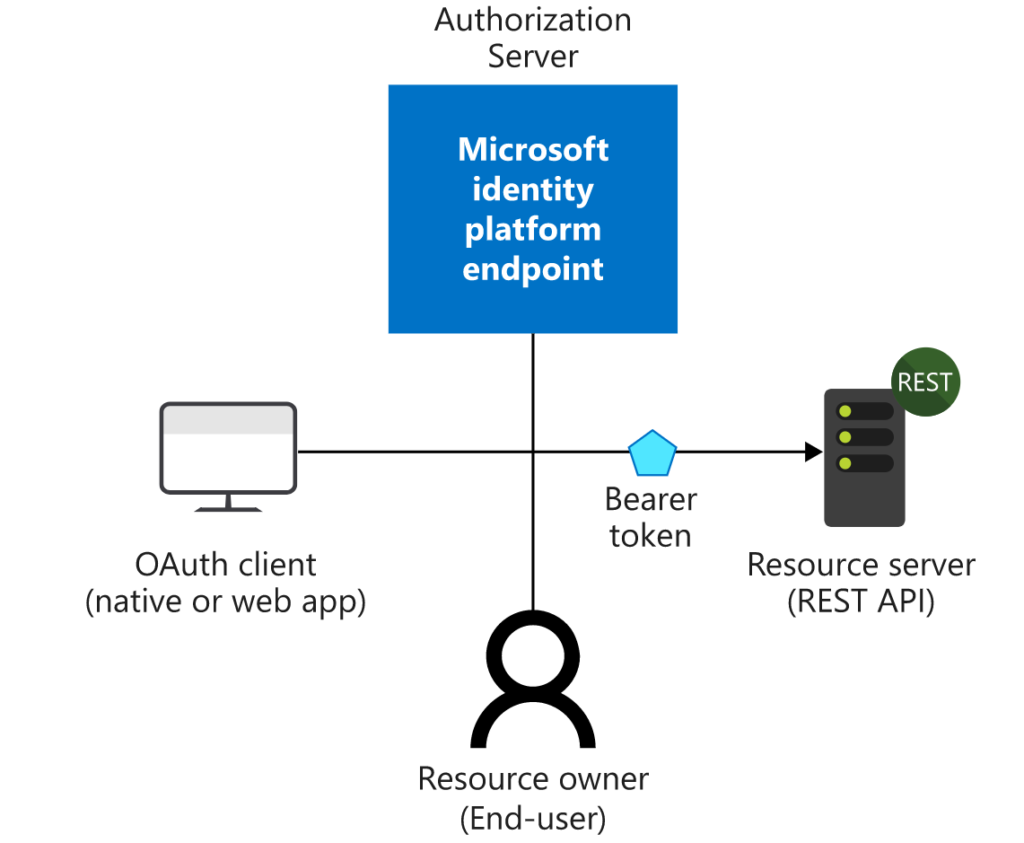

OAuth 2.0- und OpenID Connect-Protokolle auf der Microsoft Identity Platform

In fast allen OAuth 2.0- und OpenID Connect-Flows sind vier Parteien am Austausch beteiligt:

- Autorisierungsserver. Es ist das Identitätssystem von Microsoft und verwaltet die Identität jedes Benutzers, gewährt und entzieht den Zugriff auf Ressourcen und stellt Token aus. Der Autorisierungsserver, der auch als Identitätsanbieter bezeichnet wird. Es verarbeitet sicher alles, was mit den Informationen des Benutzers, seinem Zugriff und den Vertrauensbeziehungen zwischen den Parteien in einem Fluss zu tun hat.

- Ressourcenbesitzer. Es ist der Endbenutzer. Es ist die Partei, die die Daten besitzt und die Befugnis hat, Dritten den Zugriff auf diese Daten oder Ressourcen zu ermöglichen.

- OAuth-Client. Es handelt sich um Ihre Anwendung, die durch ihre eindeutige Anwendungs-ID identifiziert wird. Der OAuth-Client ist in der Regel die Partei, mit der der Endbenutzer interagiert, und er fordert Token vom Autorisierungsserver an. Dem Client muss vom Ressourcenbesitzer die Berechtigung für den Zugriff auf die Ressource erteilt werden.

- Ressourcenserver. Wo sich die Ressource oder die Daten befinden. Er vertraut darauf, dass der Autorisierungsserver den OAuth-Client sicher authentifiziert und autorisiert, und verwendet Bearerzugriffstoken, um sicherzustellen, dass der Zugriff auf eine Ressource gewährt werden kann.

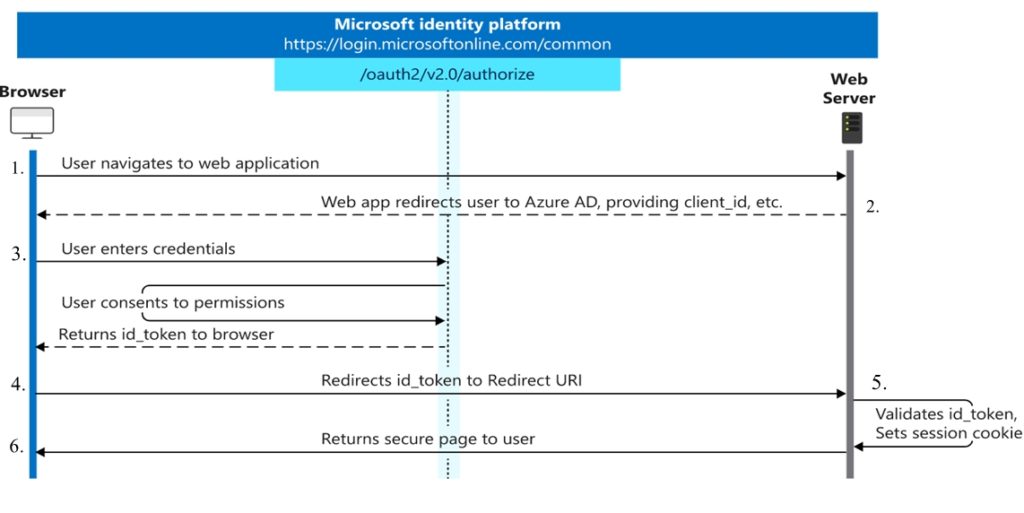

Ablauf der Authentifizierung in OpenID:

- Der Benutzer gibt die Anwendungs-URL in den Browser ein.

- Die Anwendung ist bei Azure AD registriert und verfügt über eine eindeutige Anwendungs-ID. Die Anwendung leitet den Benutzer mit der Anwendungs-ID an Azure AD weiter, damit das AD die Anwendung identifizieren und dem Benutzer einen Anmeldebildschirm zur Verfügung stellen kann.

- Der Benutzer gibt Anmeldeinformationen ein, um sich zu authentifizieren, und stimmt den Berechtigungen zu. OAuth validiert den Benutzer und gibt ein Token an den Browser des Benutzers zurück.

- Der Browser des Benutzers leitet das Bereitstellungstoken an den Umleitungs-URI um, der in Azure AD für die jeweilige Anwendung registriert ist.

- Die Anwendung validiert das Token und legt die Sitzung fest, wodurch die Authentifizierung für den Benutzer abgeschlossen wird.

- Der Benutzer ist sicher angemeldet und darf auf die Anwendung zugreifen.

Zusammengefasst: Identitäts- und Zugriffsmanagement

Das Ziel von IAM ist es, sicherzustellen, dass autorisierte Benutzer sicheren Zugriff auf die erforderlichen Ressourcen wie Datenbanken, Anwendungen und Systeme haben. IAM vereinfacht Prozesse für Anwendungseigentümer, Endbenutzer und Systemadministratoren und stellt sicher, dass sie ihre wesentlichen Aufgaben schnell und effektiv erledigen können. Erfahren Sie mehr darüber, wie Dotcom-Monitor IAM mit der

Integration von Diensten von Drittanbietern

und

SSO

unterstützt, die innerhalb der Dotcom-Monitor-Plattform eingerichtet sind.