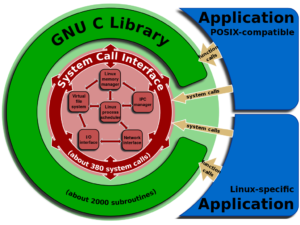

Ein DNS-bezogener Exploit von Unix- und Linux-basierten Betriebssystemen hat in letzter Zeit an Aufmerksamkeit gewonnen. Die Schwachstelle nutzt einen Fehler in der GNU C-Bibliothek, die gemeinhin als GLibC bezeichnet wird, dient als Kern-C-Bibliothek für viele Varianten von Linux- und Unix-basierten Betriebssystemen. Diese Bibliothek wird häufig in Linux-basierter Software einschließlich des DNS-Resolvers verwendet. Es gibt eine Reihe von manuellen Korrekturen, die diesen GLibC-DNS-Exploit abmildern können, aber es wird dringend empfohlen, dass die glibc sofort gepatcht wird.

Eine bisher bekannte Schwachstelle in glibc wurde gefunden, die in der Lage ist, einen Pufferüberlauf auszunutzen, um eine Zielmaschine anzugreifen und möglicherweise die Kontrolle über eine Zielmaschine zu erlangen. Die Sicherheitsanfälligkeit nutzt übergroße Antworten, die größer als 2048 Bytes sind, um den Stapel zu überschreiben, während die Funktionen verwendet werden, die über UDP send_dg und über TCP in getaddrinfo send_vc. Getaddrinfo wird im DNS-Resolver indirekt im DNS-NSS-Modul verwendet.

Während in freier Wildbahn keine böswilligen Exploits beobachtet wurden, Das Google-Sicherheitsteam hat einen Proof of Concept bewiesen, dass ein Angreifer den Fehler ausnutzen könnte, wenn der Angreifer den gesuchten Domänennamen steuert, den DNS-Server einen Namen auflöst oder einen Mann im mittleren Angriff ausführt. Sie geben weiter an, dass „Remotecodeausführung möglich, aber nicht einfach ist.“ Im Wesentlichen könnte also ein anfälliger Linux-Client-Computer, der versucht, eine kompromittierte Domäne zu beheben, aufgrund dieses Exploits infiziert werden.

So entschärfen Sie den GLibC DNS Exploit

Was sollte dagegen unternommen werden? Da dieser GLibC DNS-Exploit nur für Linux- und Unix-Rechner bekannt ist, stellen Sie sicher, dass alle Linux-basierten Maschinen, die Sie verwenden, mit den neuesten Patches aktualisiert werden. Wenn Sie auch besorgt sind, dass Ihre DNS-Einträge entführt werden, um einen solchen Angriff auf Ihre Benutzer durchzuführen, sollten Sie den DNS-Überwachungsdienst von Dotcom-Monitor ausprobieren. Sie können Ihre DNS-Serveradressen, den aufzulösenden Hostnamen und die erwartete Antwort eingeben. Wenn der DNS-Server jemals eine andere Antwort als erwartet zurückgibt, erhalten Sie Benachrichtigungen, die Sie darüber informieren, dass etwas nicht stimmt. Melden Sie sich noch heute für eine kostenlose 30-Tage-Testversion an, um Ihre DNS-Eintragsauflösung zu überwachen.