ما هي إدارة الهوية والوصول؟

يمكن أن يكون لدى المؤسسة أنظمة متعددة مثل Active Directory أو SharePoint أو Oracle أو Outlook أو Teams أو ببساطة تطبيقات الويب وقد يكون لديها مئات أو آلاف الموظفين أو مستخدمي المؤسسة الخارجيين الذين يمكنهم الوصول إلى هذه الأنظمة. تسمى إدارة حسابات كل مستخدم والسماح بالوصول السليم إلى نظامه الخاص إدارة الهوية والوصول (IAM).

تخيل الآن الاحتفاظ بتفاصيل المستخدم وبيانات اعتماد تسجيل الدخول ومعلومات الوصول لكل مستخدم على كل نظام مختلف تستخدمه المؤسسة. هذه العملية كئيبة ومرهقة للمنظمة ، حيث سيتعين عليها الاحتفاظ ببيانات الاعتماد ومعلومات وصول المستخدم بشكل منفصل إلى كل نظام. هذا النهج تقليدي ولا يزال يستخدمه بعض المنظمات.

ولكن عندما ينمو المستخدمون يوما بعد يوم ، يصبح التعامل معهم وإدارتهم مهمة صعبة ولا يمكن تجاهلها. المشكلة الرئيسية في هذا النهج التقليدي هي الاستثمار الضخم وتستغرق وقتا طويلا للإعداد في البداية ، ثم للتسريع.

كيف تحل إدارة الهوية هذه المشكلة

الآن تخيل جميع بيانات اعتماد المستخدم وإدارة الوصول في مكان مركزي واحد لجميع التطبيقات التي يستخدمها مستخدمو المؤسسة. يمكننا الآن إدارة المستخدمين مركزيا في قاعدة بيانات واحدة سيستخدمها نظام إدارة الهوية لدينا للحصول على معلومات حول كل مستخدم على حدة.

الآن ، نظرا لأنهم تحققوا بالفعل من أنفسهم باستخدام نظام الهوية ، فإن كل ما على المستخدم فعله هو ببساطة إخبار نظام الهوية من هم. وبمجرد مصادقتها ، يمكنهم الوصول إلى جميع التطبيقات. إحدى المزايا الكبيرة لهذا النهج هي أن التطبيقات المختلفة لا داعي للقلق بشأن وظيفة المصادقة والتفويض الخاصة بالمستخدم لأن نظام إدارة الهوية يعتني بكل هذا. تتضمن بعض أفضل أنظمة إدارة الهوية شائعة الاستخدام Microsoft Azure Active Directory و Microsoft Identity Management r و Oracle Identity Management.

ما هي الفوائد الرئيسية للمؤسسات لاستخدام أنظمة إدارة الهوية والوصول (IAM)؟

- تحسين الأمن. تساعد حلول IAM في تحديد المخاطر الأمنية والتخفيف من حدتها. ليس هناك شك في أن منح الموظفين أو العملاء وصولا آمنا داخل المؤسسة يمكن أن يكون مهمة شاقة. يحمي استخدام برنامج إدارة الهوية المؤسسات من جميع أنواع سرقة الهوية، مثل الاحتيال الائتماني.

- سهولة الاستخدام. يمكن أن تأتي ميزات IAM الأساسية في شكل تسجيل دخول واحد ومصادقة متعددة العوامل وإدارة الوصول أو كدليل لتخزين بيانات الهوية وملف التعريف. تعمل IAM على تبسيط عمليات التسجيل وتسجيل الدخول وإدارة المستخدمين لأصحاب التطبيقات والمستخدمين النهائيين ومسؤولي النظام.

- الإنتاجية. تقوم IAM بمركزية دورة حياة إدارة الهوية والوصول وأتمتتها ، وإنشاء مهام سير عمل تلقائية للسيناريوهات ، مثل التوظيف الجديد أو انتقال الدور. يمكن أن يؤدي ذلك إلى تحسين وقت المعالجة للوصول وتغييرات الهوية وتقليل الأخطاء.

- خفض تكاليف تكنولوجيا المعلومات. يمكن لخدمات IAM خفض تكاليف التشغيل. استخدام خدمات الهوية الموحدة يعني أنك لم تعد بحاجة إلى هويات محلية للاستخدامات الخارجية. هذا يجعل إدارة التطبيق أسهل. يمكن أن تقلل خدمات IAM المستندة إلى السحابة من الحاجة إلى شراء البنية التحتية المحلية وصيانتها.

أحد أنظمة إدارة الهوية المزدهرة اليوم هو Microsoft Azure Active Directory. يوفر Azure Active Directory وصولا آمنا وسلسا إلى التطبيقات السحابية والمحلية. أيضا ، ليست هناك حاجة للمؤسسات لإدارة كلمات المرور. يمكن للمستخدمين النهائيين تسجيل الدخول مرة واحدة للوصول إلى Office 365 وآلاف التطبيقات الأخرى. دعونا نلقي نظرة على كيفية عمل إدارة الهوية.

بروتوكولات شائعة الاستخدام بواسطة أنظمة إدارة الهوية

توفر بروتوكولات إدارة الهوية هذه، المعروفة عموما باسم

المصادقة أو التفويض أو المحاسبة أو AAA

، معايير للأمان لتبسيط إدارة الوصول، والمساعدة في الامتثال، وإنشاء نظام موحد للتعامل مع التفاعلات بين المستخدمين والأنظمة.

البروتوكولات

SAML. غالبا ما يستخدم بروتوكول لغة ترميز تأكيد الأمان (SAML) في الأنظمة التي تستخدم طريقة الدخول الموحد (SSO) للتحكم في الوصول. في الدخول الموحد (SSO)، تسمح مجموعة واحدة من بيانات الاعتماد للمستخدمين بالوصول إلى تطبيقات متعددة. هذه الطريقة هي الأكثر فائدة عندما يتعين على المستخدمين التنقل بين التطبيقات أثناء الجلسات. بدلا من طلب عمليات تسجيل دخول فردية لكل تطبيق، يستخدم الدخول الموحد (SSO) البيانات التي تمت مصادقتها بالفعل للجلسة لتبسيط التبديل بين التطبيقات. تساعد الزيادة الناتجة في الكفاءة على منع الاختناقات في عملية التفويض. تدعم منصة Dotcom-Monitor الدخول الموحد (SSO) باستخدام SAML 2.0

OpenID. مثل SAML ، يتم استخدام OpenID لتطبيقات الويب ويمكن رؤيته في الممارسة العملية عند التفاعل مع منتجات من Google و Yahoo! تنفيذ هذا البروتوكول أقل تعقيدا من تنفيذ SAML ، مما يجعله أكثر سهولة لمجموعة متنوعة من التطبيقات.

أووث. تعتمد المنصات الكبيرة التي تواجه العملاء مثل Facebook و Google و Twitter على OAuth لربط تطبيقات الجهات الخارجية بإذن من المستخدمين. يعمل OAuth من خلال السماح للتطبيقات المعتمدة باستخدام بيانات اعتماد تسجيل الدخول من خدمة أو نظام أساسي واحد لتوفير الوصول إلى تطبيقات إضافية دون الحاجة إلى عمليات تسجيل دخول منفصلة. يجوز للمستخدم منح التفويض أو إلغاؤه في أي وقت.

دعونا نرى كيف تعمل بعض هذه البروتوكولات في نظام إدارة الهوية الأكثر استخداما هذه الأيام Microsoft Azure Active Directory.

إدارة الهوية باستخدام Azure Active Directory

يعمل Azure Active Directory (Azure AD) على تبسيط الطريقة التي تدير بها تطبيقاتك من خلال توفير نظام هوية واحد للتطبيقات السحابية والمحلية. يمكنك إضافة تطبيقات البرامج كخدمة (SaaS) والتطبيقات المحلية وتطبيقات خط العمل (LOB) إلى Azure AD. ثم يقوم المستخدمون بتسجيل الدخول مرة واحدة للوصول إلى هذه التطبيقات بأمان وسلاسة، إلى جانب Office 365 وتطبيقات الأعمال الأخرى. يدعم النظام الأساسي

Dotcom-Monitor

التكامل مع

Azure ADFS

لإعداد مصادقة المستخدم والوصول إليه.

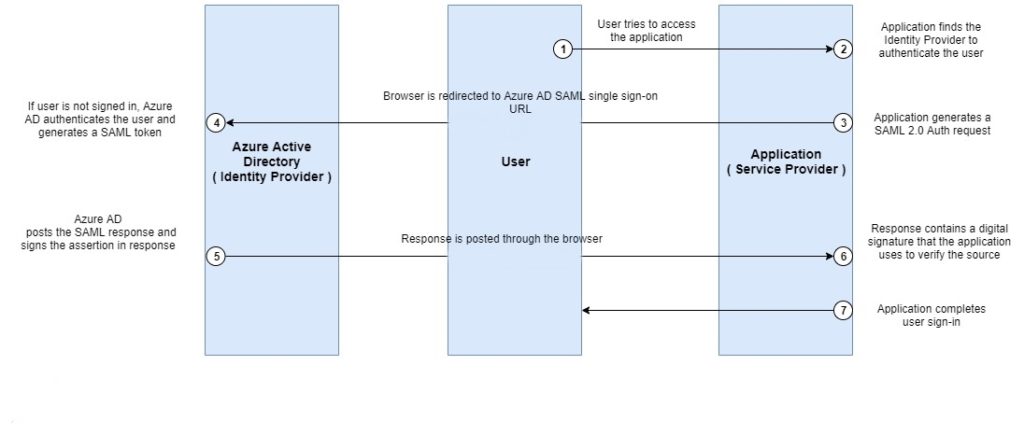

بروتوكول SAML 2.0

يوفر Azure Active Directory (Azure AD) بروتوكول SAML 2.0 لتمكين التطبيقات من توفير تجربة تسجيل دخول واحدة لمستخدميها. يتطلب بروتوكول SAML من موفر الهوية (Azure AD) والتطبيق تبادل المعلومات عن أنفسهم.

يستخدم التطبيق ربط إعادة توجيه HTTP لتمرير عنصر طلب مصادقة إلى Azure AD (موفر الهوية). ثم يستخدم Azure AD ربط منشور HTTP لنشر عنصر استجابة إلى الخدمة السحابية.

تدفق المصادقة في مصادقة SAML:

- يحاول المستخدم الوصول إلى التطبيق عن طريق إدخال عنوان URL للتطبيق في المتصفح.

- ثم يبحث التطبيق عن موفر الهوية الذي تم تكوينه معه، وهو SAML في هذه الحالة.

- ينشئ التطبيق طلب مصادقة SAML ويتم إعادة توجيه متصفح المستخدم إلى عنوان URL لتسجيل الدخول الموحد إلى Azure AD SAML حيث يقوم المستخدم بتسجيل الدخول باستخدام بيانات الاعتماد.

- يتحقق Azure AD من بيانات الاعتماد الصالحة ويصادق على المستخدم وينشئ رمزا مميزا ل SAML.

- ينشر Azure AD استجابة SAML التي تحتوي على الرمز المميز ويوقع الاستجابة رقميا، والتي يتم نشرها مرة أخرى إلى التطبيق من خلال المستعرض.

- يتحقق التطبيق من الاستجابة باستخدام الشهادة المقدمة إليه ويؤكد المصدر.

- يفهم التطبيق أن المستخدم صالح ويكمل المصادقة مما يسمح للمستخدم داخل التطبيق.

بروتوكولات اتصال OAuth 2.0 و OpenID على النظام الأساسي لهوية Microsoft

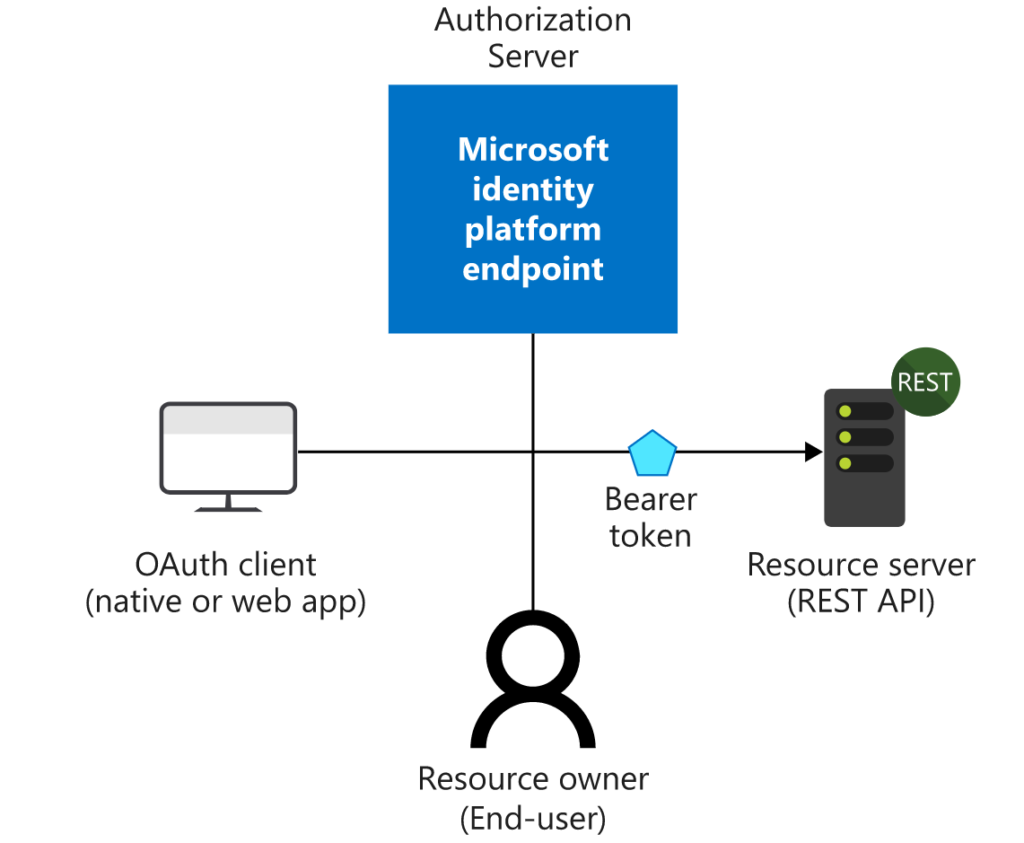

في جميع تدفقات OAuth 2.0 و OpenID Connect تقريبا ، هناك أربعة أطراف مشاركة في التبادل:

- خادم التفويض. إنه نظام هوية Microsoft ويدير هوية كل مستخدم ، ويمنح ويلغي الوصول إلى الموارد ، ويصدر الرموز المميزة. خادم التخويل المعروف أيضا باسم موفر الهوية. يتعامل بشكل آمن مع أي شيء يتعلق بمعلومات المستخدم ووصوله وعلاقات الثقة بين الأطراف في التدفق.

- مالك الموارد. إنه المستخدم النهائي. إنه الطرف الذي يمتلك البيانات ولديه القدرة على السماح لأطراف ثالثة بالوصول إلى تلك البيانات أو المورد.

- عميل OAuth. إنه تطبيقك ، الذي تم تحديده بواسطة معرف التطبيق الفريد الخاص به. عادة ما يكون عميل OAuth هو الطرف الذي يتفاعل معه المستخدم النهائي ، ويطلب الرموز المميزة من خادم التفويض. يجب منح العميل إذنا للوصول إلى المورد من قبل مالك المورد.

- خادم الموارد. حيث يوجد المورد أو البيانات. وهو يثق في خادم التفويض لمصادقة عميل OAuth وتفويضه بشكل آمن، ويستخدم رموز الوصول لحامله لضمان إمكانية منح حق الوصول إلى مورد.

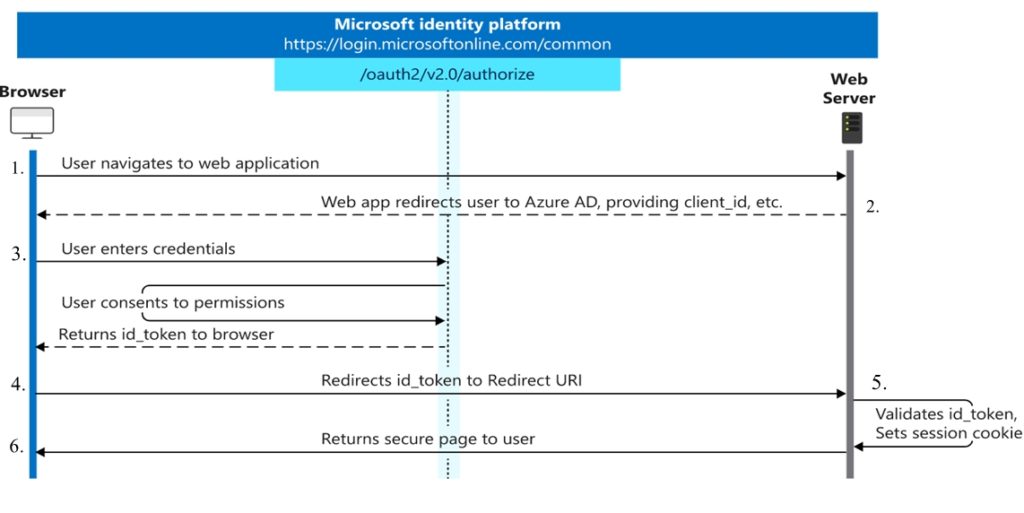

تدفق المصادقة في OpenID:

- يدخل المستخدم عنوان URL للتطبيق في المتصفح.

- التطبيق مسجل لدى Azure AD وله معرف تطبيق فريد. يقوم التطبيق بإعادة توجيه المستخدم إلى Azure AD باستخدام معرف التطبيق حتى يتمكن الإعلان من تحديد التطبيق ويوفر للمستخدم شاشة تسجيل الدخول.

- يقوم المستخدم بإدخال بيانات الاعتماد للمصادقة والموافقة على الأذونات. يقوم OAuth بالتحقق من صحة المستخدم وإرجاع رمز مميز إلى متصفح المستخدم.

- يقوم مستعرض المستخدم بإعادة توجيه الرمز المميز للتوفير إلى إعادة توجيه عنوان URI المسجل في Azure AD للتطبيق الخاص به.

- يقوم التطبيق بالتحقق من صحة الرمز المميز وتعيين الجلسة ، وبالتالي إكمال المصادقة للمستخدم.

- يتم تسجيل دخول المستخدم بشكل آمن ويسمح له بالوصول إلى التطبيق.

باختصار: إدارة الهوية والوصول

الهدف من IAM هو ضمان حصول المستخدمين المصرح لهم على وصول آمن إلى الموارد اللازمة ، مثل قواعد البيانات والتطبيقات والأنظمة. يبسط IAM العمليات لأصحاب التطبيقات والمستخدمين النهائيين ومسؤولي النظام ، مما يضمن قدرتهم على تنفيذ واجباتهم الأساسية بسرعة وفعالية. تعرف على المزيد حول كيفية دعم Dotcom-Monitor ل IAM من خلال

عمليات تكامل خدمات الجهات الخارجية

والدخول الموحد (SSO) التي تم إعدادها

داخل النظام الأساسي Dotcom-Monitor.