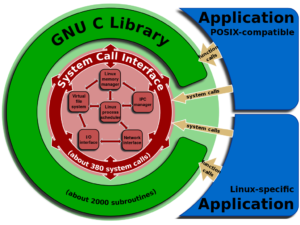

وقد اكتسب استغلال نظام أسماء النطاقات لأنظمة التشغيل المستندة إلى يونكس ولينكس الاهتمام مؤخرا. تستغل الثغرة الأمنية خطأ في مكتبة جنو سي يشار إليها عادة باسم GLibC، وهي بمثابة مكتبة C الأساسية للعديد من نكهات أنظمة التشغيل المستندة إلى لينكس ويونكس. تستخدم هذه المكتبة بشكل شائع في البرامج المستندة إلى Linux بما في ذلك محلل DNS. هناك عدد من الإصلاحات اليدوية التي يمكن أن تخفف من استغلال GLibC DNS هذا ولكن يوصى بشدة بتصحيح glibc على الفور.

تم العثور على ثغرة أمنية معروفة سابقا في glibc قادرة على استغلال تجاوز سعة المخزن المؤقت من أجل الهجوم وربما السيطرة على جهاز مستهدف. تستغل الثغرة الأمنية الاستجابات كبيرة الحجم الأكبر من 2048 بايت للكتابة فوق المكدس أثناء استخدام الوظائف send_dg عبر UDP و send_vc عبر TCP في getaddrinfo. يستخدم Getaddrinfo في محلل DNS بشكل غير مباشر في وحدة NSS DNS.

في حين لم يتم ملاحظة أي عمليات استغلال ضارة في البرية ، فإن أثبت فريق أمان Google دليل على المفهوم بأن المهاجم يمكنه استغلال الخطأ إذا كان المهاجم يتحكم في اسم المجال الذي يتم البحث عنه ، أو يقوم خادم DNS بحل اسم أو عن طريق تنفيذ رجل في الهجوم الأوسط. يستمرون في تحديد أن “تنفيذ التعليمات البرمجية عن بعد ممكن ولكن ليس مباشرا”. لذلك بشكل أساسي ، يمكن أن يصاب جهاز عميل Linux ضعيف يحاول حل مجال مخترق بسبب هذا الاستغلال.

كيفية التخفيف من استغلال DNS GLibC

ما الذي ينبغي عمله حيال ذلك؟ نظرا لأن استغلال GLibC DNS هذا معروف فقط بالتأثير على أجهزة Linux و Unix ، تأكد من تحديث أي أجهزة تستند إلى Linux تستخدمها بأحدث التصحيحات. أيضا ، إذا كنت قلقا بشأن اختطاف سجلات DNS الخاصة بك لتنفيذ مثل هذا الهجوم على المستخدمين ، فقد ترغب في تجربة خدمة مراقبة DNS الخاصة ب Dotcom-Monitor. يمكنك إدخال عناوين خادم DNS واسم المضيف المراد حله والإجابة المتوقعة. إذا قام خادم DNS بإرجاع إجابة مختلفة عن المتوقع ، فستتلقى إشعارات تنبيه تتيح لك معرفة أن هناك شيئا غير صحيح. اشترك للحصول على نسخة تجريبية مجانية لمدة 30 يوما لمراقبة دقة سجل DNS اليوم.